Arbeiten

Projekte, an denen ich gearbeitet habe. Details sind vertraulich, aber ich erzähle gerne mehr.

HMI/SCADA-Tool-Entwicklung

Entwicklung eines TARA-Tools

Modularer Bedrohungskatalog

Sicherheitsbewertung für Software für automatisiertes Fahren

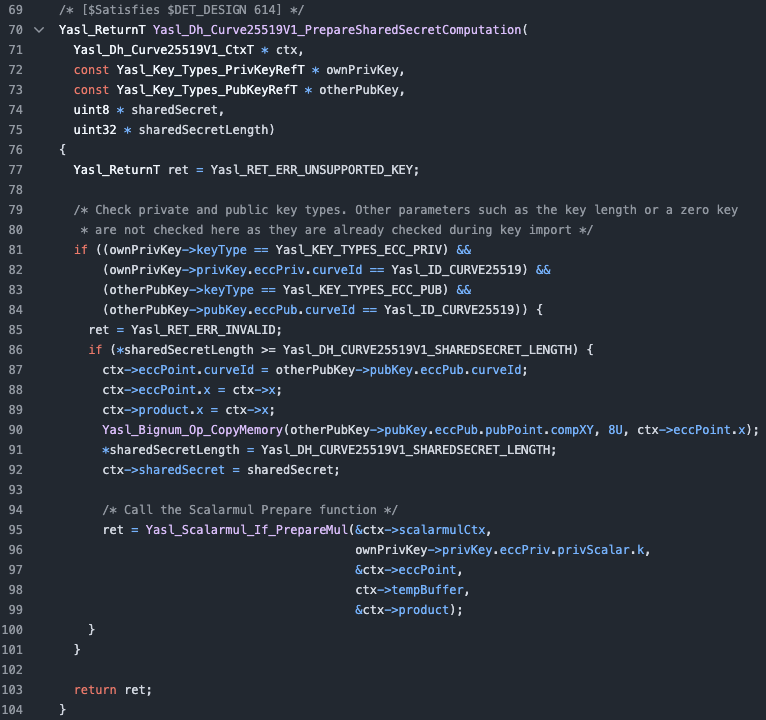

Entwicklung einer Security-Bibliothek

Sicherheitsbewertung einer Mehrzweckkamera

Sicherheitskonzept für Mehrzweckkamera

360° Surround-View-Steuergeräteentwicklung

Sicherheitsbewertung Over-the-Air Update-Lösung

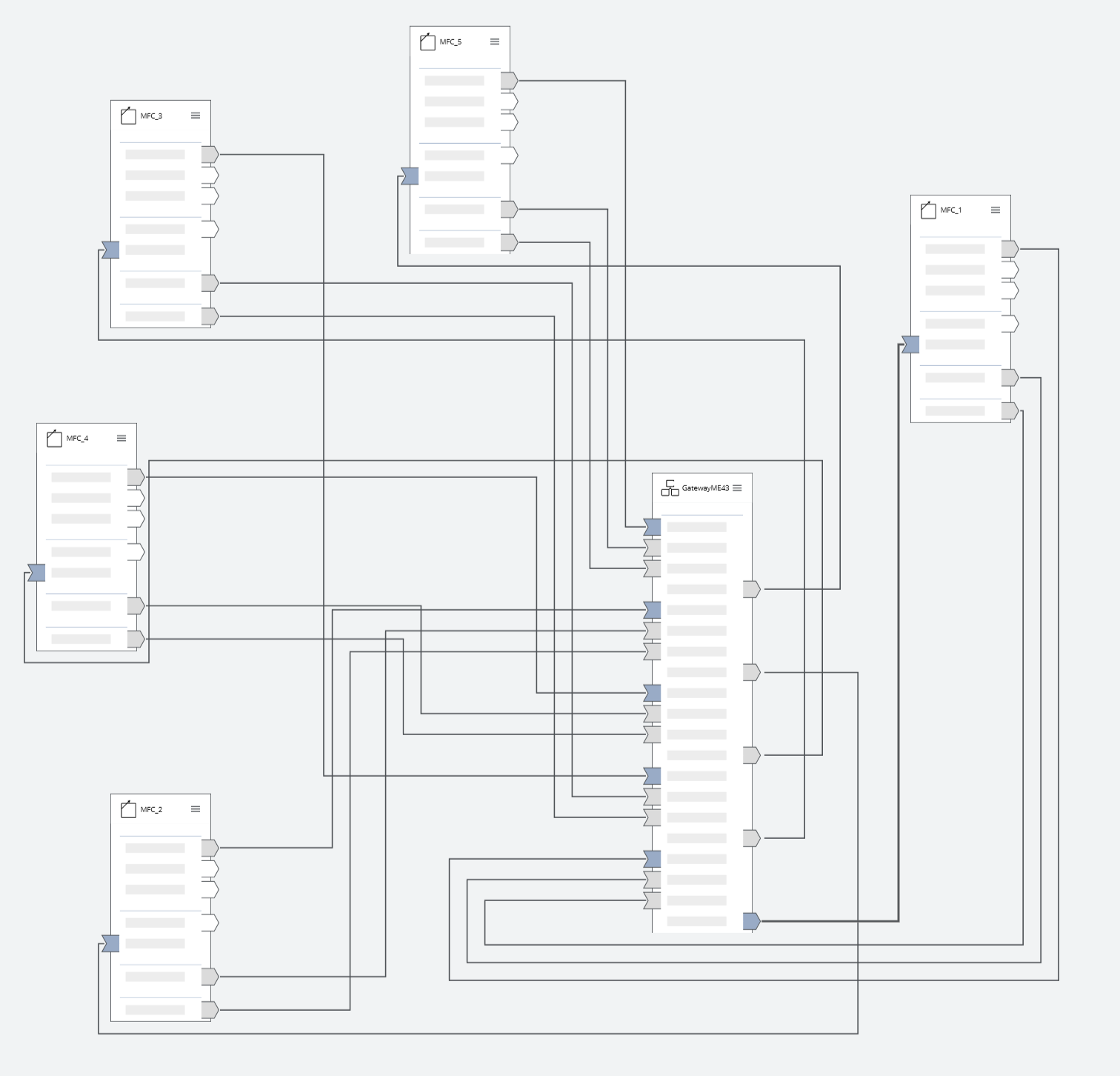

Grafische Producer-Consumer-Konfiguration

Brauchen Sie Antworten?

Sicherheitsbewertung für eingebettete Systeme?

Eingebettete Systeme sind Computersysteme, die in einen bestimmten technischen Kontext integriert sind. Typische Aufgaben von eingebetteten Systemen sind die Überwachung oder Steuerung sowie die Daten- und Signalverarbeitung im Rahmen größerer mechanischer oder elektrischer Systeme. Während eingebettete Systeme häufig in industriellen Bereichen eingesetzt werden, sind sie immer häufiger in Verbraucherprodukten (z. B. im Smart-Home-Bereich) anzutreffen und oft mit Verbindungen zu internen Netzwerken oder dem Internet ausgestattet. In diesem Zusammenhang werden häufig die Begriffe Internet der Dinge (IoT) oder cyber-physische Systeme (CPS) verwendet, um die Konnektivität von Alltagsgegenständen zu beschreiben.

Penetrationstest?

Schwachstellen in IT- oder eingebetteten Systemen können für viele Unternehmen schwerwiegende Folgen haben. Wenn beispielsweise ganze Produktionsanlagen und kritische Infrastrukturen durch einen erfolgreichen Angriff ausfallen, können in kürzester Zeit erhebliche wirtschaftliche Schäden entstehen. Die Bedrohungsszenarien und Auswirkungen für ein Unternehmen sind sehr individuell. Dies gilt auch für Sicherheitsüberprüfungen von IT-Umgebungen oder einzelnen Komponenten. Mit einem Penetrationstest biete ich Ihnen eine gezielte Überprüfung von IT-Umgebungen oder einzelnen Komponenten unter Berücksichtigung individueller Bedrohungsszenarien. Ziel eines Penetrationstests ist insbesondere die Einschätzung bestehender Risiken im Hinblick auf spezifische Bedrohungsszenarien. Es soll auch eine Aussage darüber getroffen werden, was ein Angreifer im schlimmsten Fall innerhalb eines begrenzten Zeitfensters erreichen kann.

Wie ist Ihr Penetrationstest-Prozess?

Im Rahmen eines Penetrationstests werden auf der Grundlage spezifischer Bedrohungsszenarien gezielte Angriffsvektoren definiert. Diese werden dann in den Penetrationstest einbezogen und von unseren spezialisierten Mitarbeitern simuliert. Je nach Perspektive (extern, intern, privilegierter Benutzer), Szenario und Zielsetzung werden unter anderem Netzwerkkomponenten, Server, Anwendungen oder Clients in die Angriffsversuche einbezogen. Anhand der gegebenen Bedrohungsszenarien werden einzelne IT-Systeme zunächst detailliert auf Schwachstellen analysiert. Anschließend werden gezielte Angriffe auf die Systeme über die identifizierten Schwachstellen durchgeführt, um die gesetzten Ziele entweder direkt oder durch Ausnutzung anderer nachfolgender Schwachstellen zu erreichen.

Unterschiede zum Red Teaming?

Dies ist eher eine Simulation eines realen Angriffs. Das „rote Team“ agiert wie echte Angreifer und setzt verschiedene Taktiken ein, um Ihre Verteidigung über einen längeren Zeitraum zu durchbrechen. Sie versuchen, verborgen zu bleiben und bestimmte Ziele zu erreichen, z. B. den Zugriff auf sensible Daten. Dies hilft Ihnen zu verstehen, wie gut Ihre Sicherheit gegen entschlossene Gegner funktioniert, und Lücken in Ihren Erkennungs- und Reaktionsfähigkeiten zu identifizieren. Hier ist eine einfache Analogie: Stellen Sie sich vor, Ihr Unternehmen ist ein Haus. Ein Penetrationstest ist wie das Überprüfen der Schlösser an Ihren Türen und Fenstern, um sicherzustellen, dass sie sicher sind. Eine Red-Team-Bewertung ist so, als würde jemand versuchen, in Ihr Haus einzubrechen, während Sie weg sind, und Ihr Alarmsystem, Ihre Überwachungskameras und Ihre Fähigkeit, auf den Einbruch zu reagieren, zu testen. Beide sind wertvoll für die Verbesserung Ihrer Sicherheit, aber eine Red-Team-Bewertung bietet ein umfassenderes und realistischeres Bild Ihrer allgemeinen Sicherheitslage.

Können Sie mir eine Webseite erstellen?

Ja, sicher. Ich kann das tun (und habe es in der Vergangenheit erfolgreich getan). Aber die WIRKLICHE Frage ist, ob Sie wollen, dass ich das tue.